“명령어 한 줄 치면 AI가 알아서 당신의 웹앱을 해킹합니다.”

농담이 아닙니다. GitHub 트렌딩 1위에 올라온 오픈소스 프로젝트 Shannon은 스스로 코드를 분석하고, 브라우저를 열어 실제 공격을 실행하고, 인증을 우회하고, 데이터베이스를 탈취합니다. 사람이 개입할 필요가 전혀 없습니다. 그리고 이 녀석의 성공률은 96.15%입니다.

기존 보안 스캐너들이 “여기 취약점 있을 수 있어요~” 하고 경고만 던지는 동안, Shannon은 실제로 뚫어서 증거를 가져옵니다. 취약점 리포트가 아니라 해킹 증거물이 나오는 겁니다. OWASP Juice Shop에서 20개 이상의 치명적 취약점을 찾아내고, 완전한 인증 우회와 데이터베이스 탈취까지 성공했습니다. 이걸 사람이 한 게 아니라 AI가 혼자서 해냈다는 게 실화냐 싶은 대목입니다.

보안 업계에서는 이미 난리가 났습니다. Help Net Security는 “오픈소스 AI 침투 테스트 도구가 불편할 정도로 좋아지고 있다”는 제목의 기사를 냈고, OSINT Team 블로그에서는 “인간 침투 테스터를 능가하는 AI 해커를 만나라”는 분석글을 올렸습니다. 오늘은 이 도구가 정확히 어떻게 작동하고, 왜 모든 웹 개발자가 긴장해야 하는지 파헤쳐 보겠습니다.

96.15% — 이 숫자가 무서운 진짜 이유

Shannon은 XBOW 벤치마크에서 104개의 실제 취약점 시나리오 중 100개를 성공적으로 공격했습니다. 96.15%의 성공률입니다.

XBOW 벤치마크가 뭔지 모르는 분들을 위해 설명하면, 이건 AI 보안 도구의 능력을 측정하기 위해 설계된 표준 테스트입니다. 실제 웹 애플리케이션의 취약점을 재현해 놓고, AI가 이걸 찾아서 실제로 뚫을 수 있는지를 평가합니다.

여기서 핵심은 Shannon이 hint-free 모드로 테스트했다는 겁니다. “여기쯤 취약점 있어”라는 힌트 없이, 코드를 통째로 던져주고 “알아서 뚫어봐”라고 한 겁니다. 이전에 보고된 다른 AI 에이전트들의 최고 기록이 블랙박스 모드에서 약 85%였는데, Shannon은 화이트박스 모드에서 96%를 찍었습니다.

이걸 인간 침투 테스터와 비교해 보면 상황이 더 심각해집니다. 경험 많은 시니어 펜테스터도 새로운 애플리케이션을 분석하는 데 보통 며칠에서 몇 주가 걸립니다. Shannon은 명령어 한 줄로 시작해서 자동으로 끝냅니다:

./shannon start URL=https://your-app.com REPO=your-repo

이 한 줄이면 정찰부터 공격, 보고서 작성까지 전부 자동입니다. 2FA/TOTP 인증도 알아서 처리하고, OAuth 플로우도 자동으로 따라갑니다. 인간의 개입은 문자 그대로 제로입니다.

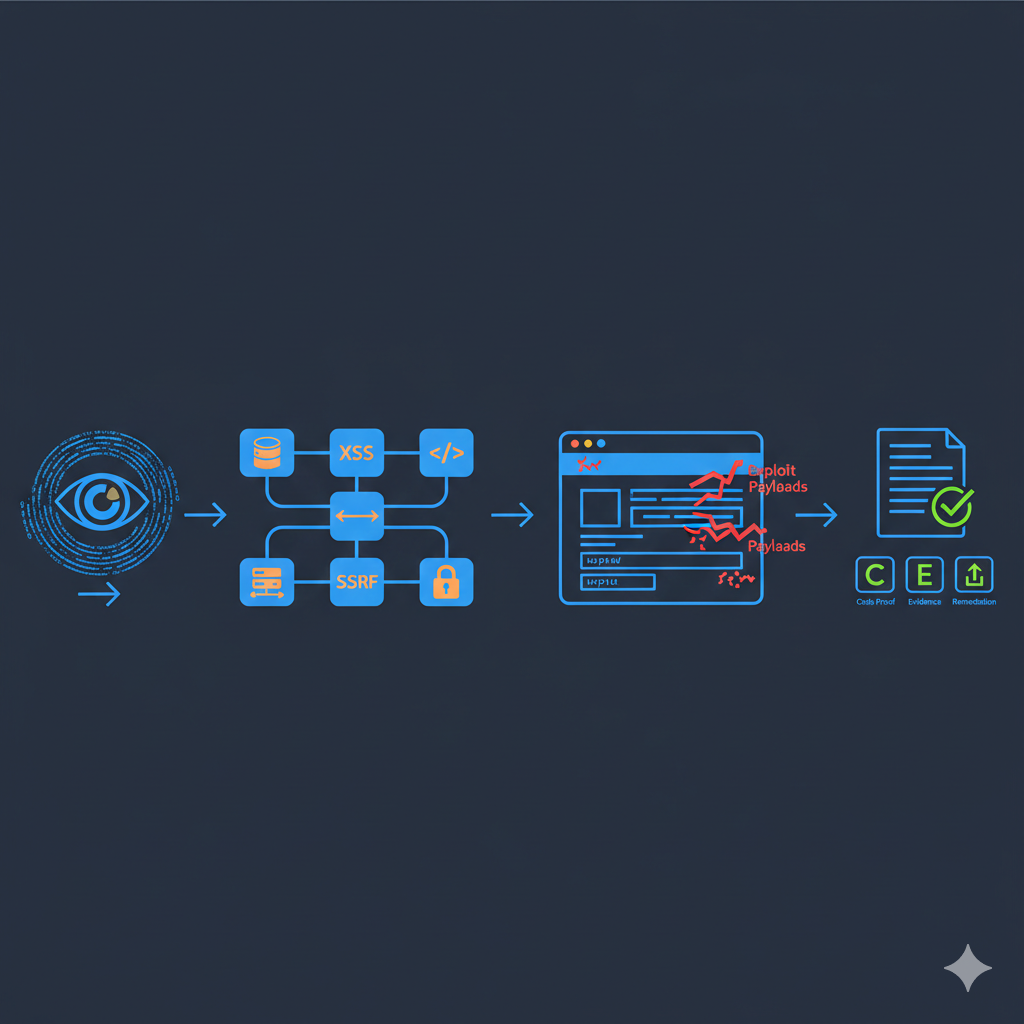

4단계 자율 공격 — Shannon은 이렇게 뚫는다

Shannon의 공격 프로세스는 4단계로 구성되어 있고, 각 단계가 섬뜩할 정도로 체계적입니다.

1단계: 정찰(Reconnaissance) — 소스 코드를 분석하면서 동시에 Nmap, Subfinder, WhatWeb 같은 도구로 인프라를 스캔합니다. 브라우저 자동화로 실제 사용자처럼 애플리케이션을 탐색하면서 공격 표면을 매핑합니다.

2단계: 취약점 분석(Vulnerability Analysis) — 여기서 놀라운 일이 벌어집니다. Shannon은 병렬 에이전트를 띄워서 카테고리별로 동시에 취약점을 사냥합니다. 한 에이전트는 인젝션을, 다른 에이전트는 XSS를, 또 다른 에이전트는 인증 우회를 동시에 파고듭니다.

3단계: 실제 공격(Exploitation) — 이게 Shannon의 핵심 철학입니다. “No Exploit, No Report”. 취약점을 찾기만 하는 게 아니라 실제로 공격을 실행해서 성공하는 것만 보고합니다. 브라우저를 열어서 인젝션 페이로드를 삽입하고, 쿠키를 탈취하고, 관리자 권한을 획득하는 전 과정을 자동으로 수행합니다. 검증되지 않은 발견은 버립니다.

4단계: 보고서 생성(Reporting) — 마크다운 형식의 상세 보고서를 자동 생성합니다. 여기에는 재현 가능한 PoC(Proof of Concept)가 포함되어 있어서, 보고서를 받은 사람이 그대로 따라 하면 같은 결과를 얻을 수 있습니다.

audit-logs/{hostname}_{sessionId}/

├── session.json # 전체 세션 기록

├── agents/ # 각 에이전트의 활동 로그

├── prompts/ # 사용된 프롬프트

└── deliverables/

└── comprehensive_security_assessment_report.md # 최종 보고서

이 전체 과정의 백본은 Anthropic의 Claude Agent SDK입니다. Shannon은 Claude를 두뇌로 사용하고, Temporal 워크플로우 엔진으로 복잡한 공격 시퀀스를 조율합니다.

OWASP Juice Shop에서 벌어진 일 — 실전 결과가 충격적이다

Shannon의 실력을 가장 잘 보여주는 건 실전 테스트 결과입니다. OWASP가 교육 목적으로 만든 Juice Shop — 의도적으로 취약점을 심어 놓은 웹 애플리케이션 — 에서 Shannon이 발견한 취약점은 20개 이상입니다.

그것도 그냥 “XSS 가능성 있음” 같은 애매한 경고가 아닙니다. 완전한 인증 우회를 성공시켜서 관리자 계정에 접근했고, 데이터베이스 탈취까지 완료했습니다. SQL 인젝션으로 전체 사용자 데이터를 빼냈다는 뜻입니다.

Capital API 테스트에서는 거의 15개의 치명적/고위험 취약점을 찾아내면서 전체 애플리케이션을 완전 장악했습니다. OWASP crAPI에서는 15개 이상의 취약점을 발견했는데, 여기에는 JWT 공격과 SSRF 익스플로잇이 포함되어 있습니다.

이게 무서운 이유는 간단합니다. Juice Shop이나 crAPI 수준의 취약점은 실제 프로덕션 서비스에도 존재합니다. 작은 스타트업의 MVP는 물론이고, 대기업의 레거시 시스템에도 이런 취약점이 숨어 있습니다. 차이가 있다면, 지금까지는 이걸 찾으려면 비싼 침투 테스터를 고용하거나, 보안 감사를 받아야 했다는 거죠. Shannon은 그 과정을 docker 컨테이너 하나와 명령어 한 줄로 대체해 버립니다.

# Docker와 API 키만 있으면 됩니다

git clone https://github.com/KeygraphHQ/shannon.git

cd shannon

export ANTHROPIC_API_KEY="your-api-key"

./shannon start URL=https://your-app.com REPO=your-repo

설치부터 실행까지 5분이면 충분합니다.

개발자가 지금 당장 해야 할 3가지

Shannon의 등장은 양날의 검입니다. 방어하는 쪽에서 쓰면 최고의 보안 도구지만, 공격하는 쪽이 비슷한 기술을 쓰면 재앙입니다. 그리고 비슷한 기술은 이미 공격자들 손에도 있다고 봐야 합니다. 오픈소스니까요.

첫째, 지금 당장 자기 서비스에 Shannon을 돌려보세요. AGPL-3.0 라이선스로 오픈소스입니다. 화이트박스 테스트용이니 자기 코드에 실행하는 건 완전히 합법적이고, 윤리적입니다. 혹시 여러분의 서비스에서 인증 우회가 되면? 지금 아는 게 나중에 아는 것보다 천 배 낫습니다.

둘째, OWASP Top 10을 다시 들여다보세요. Shannon이 공격하는 취약점의 대부분은 — 인젝션, XSS, SSRF, 인증 우회 — 전부 OWASP Top 10에 들어가 있는 “알려진” 취약점입니다. 새로운 제로데이가 아닙니다. 기본기가 안 되어 있으면 AI 해커한테는 그냥 열린 문입니다.

셋째, 보안을 CI/CD에 내장하세요. Shannon Pro는 CI/CD 파이프라인 통합을 지원합니다. 배포할 때마다 자동으로 침투 테스트를 돌리는 겁니다. “보안 감사는 분기별로 한 번”이라는 시대는 끝났습니다. 코드가 변경될 때마다 자동으로 보안을 검증하지 않으면, AI 해커의 속도를 따라잡을 수 없습니다.

마치며

Shannon은 시작일 뿐입니다. Anthropic의 Claude Agent SDK를 기반으로 만들어진 이 도구는 모델이 발전할수록 더 강해질 겁니다. OpenRouter를 통해 GPT-5.2나 Gemini 3도 실험적으로 지원하고 있어서, 앞으로 어떤 모델이든 백본으로 사용할 수 있게 될 겁니다.

인간 해커 vs AI 해커의 대결에서, 속도와 규모 면에서 인간이 이길 수 있는 방법은 없습니다. 하지만 방어하는 쪽도 같은 AI를 사용할 수 있다는 게 유일한 희망입니다. Shannon을 “내 서비스를 지키는 도구”로 쓰느냐, “남의 서비스를 뚫는 무기”로 쓰느냐 — 그 차이는 결국 사람의 선택에 달려 있습니다.

확실한 건 하나입니다. AI가 96%로 웹앱을 뚫는 시대에, “우리 서비스는 안전하겠지”라는 막연한 믿음은 가장 위험한 취약점입니다.